La Tercera Forma Normal (3FN)

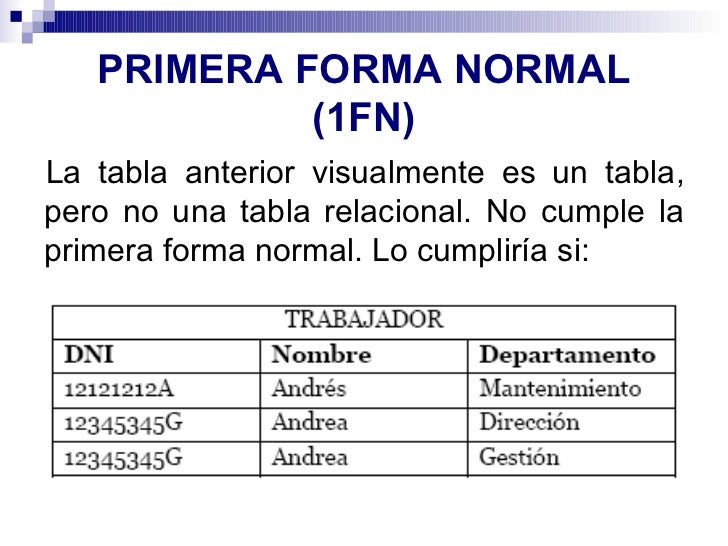

La tercera forma normal (3NF) es una forma normal usada en la normalización de bases de datos. La 3NF fue definida originalmente por E.F. Codd en 1971. La definición de Codd indica que una tabla está en 3NF si y solo si las dos condiciones siguientes se mantienen:

- La tabla está en la segunda forma normal (2NF)

- Ningún atributo no-primario de la tabla es dependiente transitivamente de una clave primaria

Cada atributo debe representar un hecho acerca de la clave, la clave entera, y nada excepto la clave. La versión 3NF de la definición es más débil que la variación de BCNF de Date, pues el anterior se refiere solamente a asegurarse de que los atributos no-clave son dependientes en las claves. Los atributos primarios (que son claves o partes de claves) no deben ser funcionalmente dependientes en absoluto; cada uno de ellos representa un hecho sobre la clave en el sentido de proporcionar parte o toda la clave en sí misma. Debe ser observado que esta regla se aplica solamente a los atributos funcionalmente dependientes, Ya que aplicándola a todos los atributos prohibiría implícitamente claves de candidato compuestas, puesto que cada parte de cualquiera de tales claves violaría la cláusula de "clave completa".

Ejemplo: Tabla en 2FN > 3FN

Ganadores del torneo

Torneo

|

Año

|

Ganador

|

Fecha de nacimiento del ganador

|

Indiana Invitational

|

1998

|

Al Fredrickson

|

21 de julio de 1975

|

Cleveland Open

|

1999

|

Bob Albertson

|

28 de septiembre de 1968

|

Des Moines Masters

|

1999

|

Al Fredrickson

|

21 de julio de 1975

|

Indiana Invitational

|

1999

|

Chip Masterson

|

14 de marzo de 1979

|

Tabla en 3FN:

Ganadores del torneo

Torneo

|

Año

|

Ganador

|

Indiana Invitational

|

1998

|

Al Fredrickson

|

Cleveland Open

|

1999

|

Bob Albertson

|

Des Moines Masters

|

1999

|

Al Fredrickson

|

Indiana Invitational

|

1999

|

Chip Masterso

|

Fecha de nacimiento del jugador

Jugador

|

Fecha de nacimiento

|

Chip Masterson

|

14 de marzo de 1977

|

Al Fredrickson

|

21 de julio de 1975

|

Bob Albertson

|

28 de septiembre de 1968

|